W lipcu br. hiszpańska policja aresztowała 16 osób podejrzanych o pranie pieniędzy. Źródłem ich zarobku było m.in. złośliwe oprogramowanie bankowe Mekotio, które obsługiwało przeprowadzane przez grupę przestępczą kampanie hakerskie. Zdaniem specjalistów Check Point Research na przełomie października i listopada Mekotio powróciło z nowymi funkcjami maskującymi, atakując kolejne ofiary. Jak do tej pory ekspertom udało się zablokować przeszło 100 ataków cybernetycznych wykorzystujących nową wersję trojana bankowego. Czy kolejne modyfikacje mogą zagrozić polskim użytkownikom bankowości internetowej?

W ostatnich tygodniach firma Check Point Research wykryła i zablokowała ponad 100 cyberataków wymierzonych w użytkowników bankowości internetowej w kilku krajach Ameryki Południowej. Cyberprzestępcy do swoich działań wykorzystali zmodyfikowaną wersję trojana Mekotio, która wzbogacona została o funkcje pozwalające na unikanie detekcji przez oprogramowanie antywirusowe.

W lipcu tego roku hiszpańska policja aresztowała 16 podejrzanych o pranie pieniędzy skradzionych za pomocą trojana Mekito. Bieżące analizy ekspertów z Check Point Research wykazują, że cyberprzestępcy stojący za Mekotio nadal są aktywni, rozpowszechniając nową wersję Mekotio, która posiadać ma nowe i ulepszone zdolności ukrywania się i techniki uników. – Wygląda na to, że gang stojący za tym złośliwym oprogramowaniem nadal działa. Zakładamy, że opracowali i rozpowszechnili nową wersję trojana bankowego Mekotio, która jest skuteczniejsza pod względem umiejętności ukrywania się i techniki uników (…). Aresztowania zatrzymały działalność hiszpańskich gangów, ale nie głównych grup cyberprzestępczych stojących za Mekotio. – tłumaczy Kobi Eisenkraft, szef zespołu badań i ochrony przed malwarem w Check Point Software.

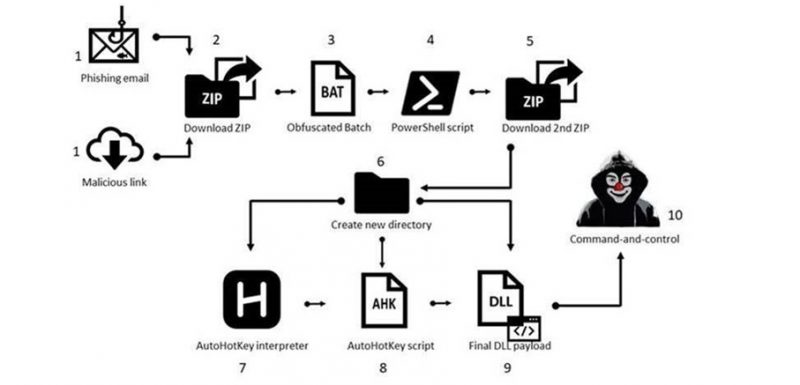

Uważa się, że szczep złośliwego oprogramowania Mekotio jest dziełem brazylijskich grup cyberprzestępczych, które wynajmują dostęp do swoich narzędzi m.in. gangom odpowiedzialnym za dystrybucję trojana i pranie pieniędzy. Opracowany z myślą o komputerach z systemem Windows, Mekotio jest znany z wykorzystywania fałszywych wiadomości e-mail naśladujących znane organizacje.

Jedną z kluczowych cech Mekotio jest modułowa konstrukcja, dająca atakującym możliwość relatywnie swobodnej modyfikacji w celu uniknięcia wykrycia. Co więcej, Mekotio używa tzw. „szyfru zastępczego” aby ukryć zawartość pliku, w tym pierwszego modułu ataku. Ta prosta technika maskowania pozwala na ukrycie się przed większością produktów antywirusowych. Najnowsza wersja narzędzia o nazwie „Themida” zawiera w sobie bardziej zaawansowane szyfrowanie oraz ochronę przed debugowaniem i monitorowaniem.

Eksperci Check Point Research wskazują, że w pierwszej kolejności ofiarami Mekotio mogą być użytkownicy systemów bankowych z części krajów latynoamerykańskich oraz Hiszpanii. Jednocześnie podkreślają, że podobne kampanie są przeprowadzane na całym świecie. W Polsce ataki phishingowe przeprowadzane są z wykorzystaniem wizerunków niemal wszystkich czołowych banków i instytucji finansowych. W pierwszej połowie roku PKO BP ostrzegał swoich klientów przed coraz powszechniejszym procederem podszywania się cyberprzestępców pod pracowników banku i telefonicznym zachęcaniu pobrania oprogramowania lub udostępnienia danych logowania.

Zdaniem Kobiego Eisenkrafta z Check Point Software, istotnym krokiem w zapewnieniu bezpieczeństwa jest korzystanie z uwierzytelniania dwuskładnikowego oraz umiejętność wykrycia potencjalnego phishingu (często w postaci wiadomości o wyjątkowych promocjach lub nawiązującego do komunikacji czołowych firm).