W ubiegłym tygodniu badacze ESET odkryli kilka rodzin złośliwego oprogramowania atakującego ukraińskie rządowe serwisy internetowe oraz sieć rządową. Obecnie eksperci informują o pojawieniu się jego nowych wersji oraz komponentu, który rozprzestrzenia w sieciach lokalnych pierwotne wersje oprogramowania użytego do ataku cybernetycznego poprzedzającego inwazję wojskową na Ukrainę.

Spis treści:

Kalendarium działań cybernetycznych przeciwko Ukrainie

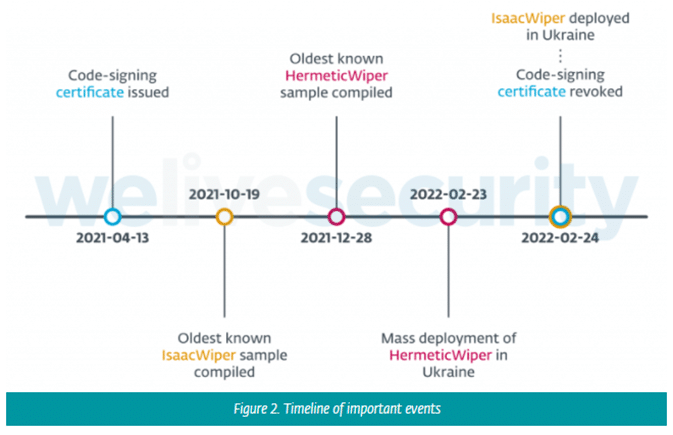

23 lutego 2022 r. przeprowadzony został cyberatak z wykorzystaniem złośliwego oprogramowania HermeticWiper, który uszkadza dane na dysku zainfekowanego komputera. Atak był wymierzony w ukraińskie organizacje państwowe, kluczowe z punktu funkcjonowania kraju. Ten cyberatak o kilka godzin poprzedził rozpoczęcie inwazji sił Federacji Rosyjskiej na Ukrainę. Początkowe wektory ataku różniły się w zależności od organizacji. Potwierdzony został jeden przypadek instalacji HermeticWipera poprzez GPO (pozwalające zainstalować dowolne oprogramowanie zdalnie). Ślady dotyczące złośliwego oprogramowania Wiper sugerują, że atak ten był planowany od kilku miesięcy.

Nowa wersja oprogramowania wykorzystywanego przez napastników

– 24 lutego 2022 rozpoczął się drugi atak na ukraińską sieć rządową, tym razem przy użyciu IsaacWiper. IsaacWiper występował jako biblioteka DLL systemu Windows lub plik wykonywalny EXE i nie posiadał podpisu Authenticode (weryfikującego autentyczność wydawcy aplikacji). W pliku zagrożenia odnaleźliśmy dane, które wskazują, że atak mógł być planowany od kilku miesięcy – mówi Kamil Sadkowki, starszy specjalista ds. cyberbezpieczeństwa w ESET. – IsaacWiper nie ma podobieństw w kodzie do HermeticWiper i jest znacznie mniej wyrafinowany. Biorąc pod uwagę oś czasu, możliwe jest, że oba są ze sobą powiązane, ale na ten moment nie zostało to potwierdzone – dodaje Kamil Sadkowski.

Badacze ESET zaobserwowali również oprogramowanie ransomware, nazwane HermeticRansom, napisane w języku programowania Go i rozpowszechniane w tym samym czasie w ukraińskiej sieci. HermeticRansom został po raz pierwszy zgłoszony we wczesnych godzinach 24 lutego 2022 UTC na Twitterze.

– Nasze narzędzia telemetryczne pokazują znacznie mniejszą intensywność jego rozprzestrzeniania w porównaniu z HermeticWiper. W jednym analizowanym przypadku HermeticRansom oraz HermeticWiper zostały odnalezione na tej samej maszynie, a ich czasy instalacji mogą sugerować, że celem HermeticRansom było ukrycie działań realizowanych z wykorzystaniem tego drugiego – ocenia ekspert ESET.

25 lutego 2022 r. pojawiła się nowa wersja IsaacWipera, która zapisywała efekty działania Wipera do dziennika logowania.

– Zmiana może sugerować, że atakujący nie byli w stanie usunąć danych z niektórych zaatakowanych maszyn i dodali komunikaty dziennika, aby zrozumieć, dlaczego tak się dzieje – dodaje Kamil Sadkowski.

Badacze ESET informują, że odkryty został także robak używany do rozprzestrzeniania Wipera, na inne komputery połączone w sieci lokalnej.

Oprogramowanie WIPER wymazuje pliki z zainfekowanych dysków

IsaacWiper zaczyna swoją niszczycielską działalność od enumeracji dysków fizycznych w celu uzyskania ich identyfikatorów. Następnie Wiper rozpoczyna wymazywanie pierwszych 64 KB każdego dysku za pomocą generatora liczb pseudolosowych ISAAC. Następnym krokiem w przebiegu ataku jest sprawdzanie kolejnych dysków logicznych i sukcesywne wymazywanie plików na każdym z nich. Dane pseudolosowe użyte do niszczenia zawartości pochodzą również z generatora ISAAC.

– Warto zauważyć, że IsaacWiper wymazuje pliki w pojedynczym wątku, co oznacza, że wyczyszczenie dużego dysku zajmuje dużo czasu – komentuje Kamil Sadkowski.

Badacze ESET na bieżąco monitorują sytuację związaną z wojną w Ukrainie, w obszarze działań prowadzonych w cyberprzestrzeni.

– W tym momencie nie mamy żadnych sygnałów wskazujących, że celem są inne kraje, jednak sytuacja zmienia się dynamicznie – podsumowuje ekspert ESET.