Ransomware to najszybciej rozwijający się rodzaj szkodliwego oprogramowania. Analizy pokazują, że od 1 stycznia 2016 roku codziennie dochodzi do ponad 4 tysięcy ataków przeprowadzanych tą metodą. Ostatni globalny atak za pomocą ransomware WannaCry jest największym w historii.

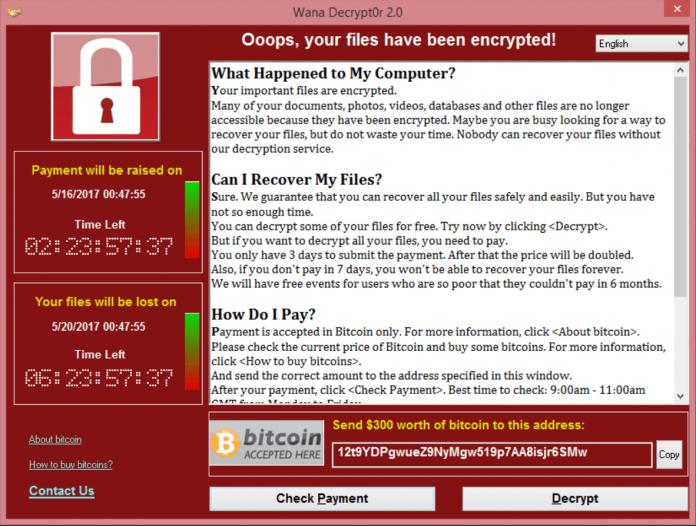

Jest to wysoce złośliwy szczep autoreplikującego ransomware określanego na wiele sposobów, m.in. jako WCry, WannaCry, WannaCrypt0r, WannaCrypt lub WannaDecrypt04, który rozprzestrzeniał się za pomocą exploitu nazwanego ETERNALBLUE. Co interesujące: exploit został wykradziony w zeszłym miesiącu z amerykańskiej Agencji Bezpieczeństwa Narodowego (NSA) przez grupę cyberprzestępczą znaną jako The Shadow Brokers.

Ofiarami ataku padły m.in. rosyjskie Ministerstwo Spraw Wewnętrznych, uniwersytety w Chinach, węgierscy i hiszpańscy operatorzy telekomunikacyjni, a także szpitale prowadzone przez British National Health Services. Warto przy tym zwrócić uwagę na to, że informacje o wymaganym okupie pojawiły się w przynajmniej dwunastu wersjach językowych.

Użyty do ataku exploit ETERNALBLUE wykorzystuje lukę w protokole Microsoft Server Message Block 1.0 (SMBv1). Problem dotyczy następujących produktów firmy Microsoft: Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2, Windows 8.1, Windows Server 2012 i Windows Server 2012 R2, Windows RT 8.1, Windows 10, Windows Server 2016, Windows Server Core installation option.

Microsoft wydał w marcu krytyczne poprawki tej luki w biuletynie Microsoft Security Bulletin MS17-010. W tym samym miesiącu firma Fortinet wydała sygnaturę IPS w celu wykrycia i zablokowania tej luki w zabezpieczeniach, a 12 maja – nowe sygnatury AV, aby wykryć i zatrzymać ten atak. Testy przeprowadzone przez osoby trzecie potwierdzają również, że oprogramowanie Fortinet Anti-Virus i FortiSandbox skutecznie blokują to złośliwe oprogramowanie.

W związku z atakiem eksperci Fortinet zalecają działania zapobiegawcze, które powinny podjąć zarówno organizacje, jak i użytkownicy prywatni:

- regularne aktualizowanie oprogramowania oraz patchów na wszystkich urządzeniach podłączonych do sieci;

- w przypadku organizacji z dużą liczbą urządzeń należy rozważyć wprowadzenie scentralizowanego systemu zarządzania aktualizacjami i patchami;

- korzystanie z technologii AV, IPS oraz filtrowania sieci i ich bieżące aktualizowanie;

- tworzenie kopii zapasowych danych, sprawdzanie ich integralności, szyfrowanie i testowanie procesu przywracania, aby upewnić się, że działa poprawnie;

- skanowanie wszystkich przychodzących i wychodzących wiadomości e-mail w celu wykrywania zagrożeń i filtrowania plików wykonywalnych przed dotarciem do użytkowników końcowych;

- regularne skanowanie antywirusowe i anty-malware na wszystkich urządzeniach;

- wyłączanie makr w plikach przesyłanych pocztą elektroniczną; do otwierania załączonych plików pakietu MS Office zalecane jest używanie narzędzia Office Viewer, a nie pakietu biurowego Office;

- ustanowienie strategii działania i reagowania na incydenty oraz przeprowadzanie regularnych ocen narażenia na atak.

Jeśli natomiast organizacja padła już ofiarą ransomware, należy niezwłocznie wyizolować zainfekowane urządzenia, aby zapobiec rozprzestrzenianiu się ransomware do sieci lub na dyski. Jeśli zainfekowana została sieć, należy natychmiast odłączyć od niej wszystkie urządzenia. Wyłączenie zasilania zaatakowanych urządzeń może zapewnić czas na czyszczenie i odzyskanie danych.

Kopia zapasowa danych powinna być przechowywana w trybie offline. Po wykryciu infekcji należy przeskanować także kopie zapasowe, aby upewnić się, że są wolne od złośliwego oprogramowania.